Cryptolocker-v3 es un virus de tipo ransomware que nos restringe el acceso a nuestro PC y nos va a cifrar algunos archivos importantes utilizando la clave RSA-2048 (algoritmo de cifrado AES CBC de 256 bits). Nos mostrará una página web con un mensaje de aviso, o nos dejará un archivo de texto exigiendo al dueño de la computadora a pagar un rescate o comprar un software de descifrado, usando Bitcoins u otro sistema de crédito On Line.

¿Cómo podemos infectarnos con Cryptolocker-v3?

Podemos infectarnos con Cryptolocker-v3 por navegar por sitios web maliciosos o sitios que hayan sido infectado con virus. Un método muy usado para la infección con este ransomware es el drive-by-download, webs vulneradas con scripts maliciosos que buscarán vulnerabilidades en nuestro ordenador para infectarnos. Otro método puede ser mediante emails spam con archivos adjuntos o enlaces a webs maliciosas. También en las webs o programas donde se comparten archivos P2P (peer to peer) donde podemos descargarnos software o archivos en general comprometidos. Otras infecciones también pueden descargar este troyano.

El ransomware Cryptolocker-v3 ‘secuestra’ una amplia variedad de archivos, incluyendoimágenes, audios y documentos ofimáticos. Entre los formatos de archivos afectados hay que destacar los que llevan las siguientes extensiones: .ai, .crt, .csv, .db, .doc, .docm, .docx, .dotx, .gif, .jpeg, .jpg, .lnk, .mp3, .msi, .ods, .one, .ost, .p12, .pdf, .pem, .pps, .ppsx, .ppt, .pptx, .psd, .pst, .pub, .rar, .raw, .rtf, .tif, .txt, .vsdx, .wma, .xls, .xlsm, .xlsx, .xml y .zip.

Al usuario infectado se le notifica que sus archivos han sido secuestrados y que debe pagar un dinero determinado. Las víctimas del virus que pagan la multa y siguen las instrucciones del mensaje podrían recuperar sus archivos personales y eliminar el ransomware, pero no es aconsejable hacerlo. En lugar de esto, es aconsejable eliminar el malware siguiendo distintos procedimientos. Pagar el rescate puede llegar a causar más problemas a los usuarios.

El ransomware Cryptolocker-v3 ‘secuestra’ una amplia variedad de archivos, incluyendoimágenes, audios y documentos ofimáticos. Entre los formatos de archivos afectados hay que destacar los que llevan las siguientes extensiones: .ai, .crt, .csv, .db, .doc, .docm, .docx, .dotx, .gif, .jpeg, .jpg, .lnk, .mp3, .msi, .ods, .one, .ost, .p12, .pdf, .pem, .pps, .ppsx, .ppt, .pptx, .psd, .pst, .pub, .rar, .raw, .rtf, .tif, .txt, .vsdx, .wma, .xls, .xlsm, .xlsx, .xml y .zip.

Al usuario infectado se le notifica que sus archivos han sido secuestrados y que debe pagar un dinero determinado. Las víctimas del virus que pagan la multa y siguen las instrucciones del mensaje podrían recuperar sus archivos personales y eliminar el ransomware, pero no es aconsejable hacerlo. En lugar de esto, es aconsejable eliminar el malware siguiendo distintos procedimientos. Pagar el rescate puede llegar a causar más problemas a los usuarios.

¿Qué debemos hacer una vez infectados por Cryptolocker-v3?

- Apagar inmediatamente el equipo tras detectar la infección y aislarlo de la red.

- Seguir los pasos del siguiente apartado para limpiar la infección y proceder a recuperar las Volume Shadow Copies.

- Proceder a la restauración de las copias de seguridad.

- Intentar recuperar los archivos con herramientas forenses.

- Herramientas de Kaspersky: http://support.kaspersky.com/viruses/utility.

- Herramientas de otros: https://www.decryptcryptolocker.com/.

¿Cómo podemos eliminar Cryptolocker-v3?

Nota: Ten en cuenta que todo el software que aconsejo usar para eliminar este ransomware Cryptolocker-v3 es gratuito. Estos pasos están probados y deberían eliminar esta amenaza en los principales navegadores de Windows. Debes seguir todos los pasos en el orden indicado para eliminar satisfactoriamente Cryptolocker-v3.

Importante: Si durante el proceso de eliminación de la amenaza tienes algún problema, por favor debes parar.

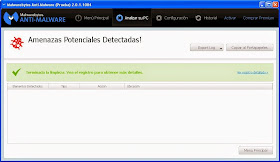

Esta es una de las mejores herramientas gratuitas para la detección de malware que nos permite estar protegidos de las posibles infecciones de virus, gusanos, troyanos, rootkits, dialers, spywares y malwares.

- Primero descargaremos Malwarebytes Anti-Malware (gratuito) desde mi sección de AntiMalware.

- Ejecutaremos el instalador descargado y pulsaremos Ejecutar. Nos va a mostrar la pantalla de bienvenida donde pulsaremos Siguiente.

- Instalaremos el programa y seguiremos cada uno de los pasos indicados sin modificar ningún parámetro predeterminado. Cuando termine la instalación chequearemos la opción Habilitar prueba gratuita de Malwarebytes Anti-Malware y Ejecutar Malwarebytes Antimalware y luego pulsaremos Finalizar.

- Una vez iniciado el programa va a realizar un chequeo de la base de datos y la actualizará en el caso que esté desactualizada.

- Una vez terminada la actualización podremos realizar un análisis del sistema para encontrar posibles amenazas. Podemos pulsar el botón Arreglar ahora o el botón Scan Now para iniciar el análisis.

- Otro método para iniciar el análisis es pulsar el botón Analizar su PC (situado en la parte de arriba de la pantalla) y visualizaremos esta pantalla desde donde seleccionaremos la opción Análisis Completo y pulsaremos Analizar ahora.

- Nos va a permitir actualizar la base de datos. Pulsaremos Actualizar ahora si no está actualizada, o Saltar Actualización en el caso de que esté actualizada.

- Empezará el escaneo del ordenador y esperaremos a que termine. Durante el proceso puede detectar algunas amenazas en nuestro ordenador.

- Una vez terminado el análisis nos mostrará las amenazas detectadas. Para eliminarlas, primero pulsaremos el botón Todos a Cuarentena y luego Aplicar acciones.

- Después de esto Malwarebytes puede pedirnos reinicar nuestro ordenador para que tengan efecto las acciones realizadas.

- Luego podemos ir al Historial y podemos eliminar permanentemente las amenazas detectadas. (En mi caso todas).

- En mi canal de Youtube pueden ver un vídeo explicativo de cómo usar el programa Malwarebytes Anti-Malware. (Ver vídeo Malwarebytes ver. 2)

- Volver al principio de Eliminar virus Cryptolocker-v3.

HitmanPro nos va a permitir escanear el sistema en busca de una segunda opinión, diseñado para rescatar a nuestro equipo contra el malware (virus, troyanos, rootkits, etc.) que han infectado el equipo a pesar de todas las medidas de seguridad que ha tomado (como software antivirus, cortafuegos, etc.).

- Descargamos HitmanPro (lo podéis descargar desde mi sección de AntiMalware) y lo guardamos en el escritorio. Descargaremos la versión de 32 o 64 bits dependiendo del sistema operativo que tengamos.

- Haremos doble clic en el archivo y veremos la pantalla de inicio, como podemos ver en la imagen.

- Clicaremos en el botón Next o Siguiente para instalar el programa. Dependiendo si queremos analizar el sistema una sola vez o si queremos mantener el programa, seleccionaremos la siguiente opción y pulsaremos Siguiente o Next.

- HitmanPro va a empezar a analizar el sistema un búsca de posibles infecciones.

- Cuando haya terminado, nos mostrará un listado con todas las infecciones encontradas. Haremos clic en el botón Siguiente o Next, para eliminar lo que haya detectado.

- Si nos interesa mantener y seguir usando el programa, clicaremos en Activate free license y usemos la prueba gratuita de 30 días.

- En mi canal de Youtube pueden ver un vídeo explicativo de cómo usar el programa HitmanPro (Ver vídeo HitmanPro)

- Volver al principio de Eliminar virus Cryptolocker-v3.

En algunos casos vamos a poder recuperar versiones anteriores de nuestros archivos cifrados. Esto lo podremos hacer con funciones como la de Restaurar el sistema o mediante programas epecíficos como ShadowExplorer.

- Descargaremos ShadowExplorer desde su web oficial http://www.shadowexplorer.com/downloads.html y lo instalaremos.

- Una vez instalado realizaremos un doble clic en el icono del escritorio.

- Una vez en el programa podremos ver en el desplegable las distintos puntos donde se han realizado las copias. Escogeremos uno donde estén los archivos correctamente.

- Buscaremos los archivos o las carpetas que deseemos recuperar, lo seleccionaremos, pulsaremos el botón derecho y le diremos Export.

- Escogeremos la carpeta donde queremos recuperar los archivos o carpetas. En el caso de que exista nos pedirá si la queremos sobreescribir.

- Repetiremos la operativa tantas veces como queramos hasta recuperar todos los archivos o carpetas que nos interese.

- Volver al principio de Eliminar virus Cryptolocker-v3.

SOPORTE SOLUCIONAVIRUS (OPCIONAL)

Todos los artículos para la eliminación de malware y las utilidades recomendadas son completamente gratuitas. Si quieres apoyar el trabajo realizado con un donativo, cualquier cantidad será agradecida.

Puedes recomendar este artículo en las principales redes sociales:

Eliminado de forma eficaz con la herramienta EliStarA de www.zonavirus.com

ResponderEliminarmentiroso!!! es otro virus

Eliminarmentiroso!!! es otro virus

EliminarJosé Antonio estafador !!!!!!!!!!!!!

ResponderEliminarEn qué te basas para decir eso?, seguramente tú no te habrás infectado con el virus. ¿Podrías decirme de qué me conoces?, o identificarte, insultas como anónimo, y eso es muy facil hacerlo, yo me identifico, por supuesto puedes localizarme y hablar conmigo cuando quieras. Yo sólo ayudo a la gente a recuperar lo que otros les han robado.

EliminarJose Antonio!!!!

ResponderEliminarAquí lo hacen gratis!!!. www.decryptolocker.com . Aprovecharse del trabajo de otros no es de buenas personas!!! Vas a ser peor que los del cryptolocker.

www.decryptolocker.com

Esta página no puede desencriptar el ataque de la última versión del cryptolocker, pero eso puede que no lo sepas porque no estás o has estado infectado con la última versión del mismo. Estoy ayudando a mucha gente con este problema a recuperar sus archivos, a veces, asegurar algo que se desconoce no es más que perjudicar de forma gratuita a la gente. Yo no cobro nada por desencriptar los archivos que me envían para probar y así asegurarse de que no estoy haciendo nada malo, sólo cobro por mi trabajo realizado.

EliminarJose Antonio como puedes demostrar que NO eres Tú mismo quién nos ha infectado, desde luego que sepas que tengo la intención de dar tus datos a la Policía y la Guardia Civil, para que te investiguen, puesto que me parece muy poco ética y más bien ilegal tu actitud.

ResponderEliminarEspero que los Datos estén correctos: Nombre -> Jose Antonio y Teléfono: 933637353 gracias por darlos.

Vaya hoy es el día de los anónimos eh? jejeje, ¿qué pruebas necesitas? o mejor aún, ¿tú tienes alguna prueba para afirmar esto?, a mi lo que me gustaría es tener los tuyos para poder discutir esto en un juzgado ya que estás acusándome de secuestrador de datos, y de delitos informáticos varios, pero no creo que con un anónimo, la guardia civil y la policia te vayan a hacer mucho caso. En fin deseando estoy de trabajar con ellos.

EliminarUfff... qué difícil es todo esto, la verdad. He llegado a esta página por mediación de Google ya que tengo a un cliente con la infección de este virus y estaba buscando info. Creo que tanto el anónimo como José Antonio tienen razón. José Antonio, lo de "ayudar" es relativo, eso deberías admitirlo. Si te lucras con una actividad (mucha o poca) es un negocio, no una ayuda. Ayuda es dar las claves de encriptación gratuita y desinteresadamente, es algo "altruista" pero tú cobras. Ahora bien: Cobras y muy bien que haces! (yo vivo del diseño de páginas web, luego también cobro). Pero hay que tener en cuenta que si cobras no ayudas, es decir, ayudar sí que ayudas, porque cubres un servicio que no existe en este momento, y el usuario que tenga un problema lo solucionas tú, pero lo cobras ¿Me explico?. Por otro lado, al anónimo que escribe aquí encima, decirle que, desde mi opinión, es normal que se piense que José Antonio esté implicado en esto, pero eso es como afirmar que los que consumen droga están implicados en el tráfico o que los que van de putas (con perdón) trafican con mujeres... cuidadito, existe la presunción de inocencia (afortunadamente, no sé cuánto tiempo más xDD), pero si tienes dudas, la División de Delitos Telemáticos de la Guardia Civil seguro que se saca de ellas. Una reflexión, amigo anónimo: Si este virus, cuando te exige el pago, lo hace usando Bitcoins (criptomoneda de muy difícil rastreo) y José Antonio, si te arregla el problema te realiza una factura totalmente legal... particularmente pienso que no está implicado en ello, ya que poco sentido tendría hacerlo.

EliminarOtra cosa, José Antonio, es que este tipo de servicios que prestas te coloque más o menos en el punto de mira de las autoridades... pero eso (el riesgo) es algo que asumirás como profesional. El que nada oculta nada teme.

Un saludo y gracias por la (esta vez sí) desinteresada información que nos brindas a todos para combatir este cibercrimen.

Estamos de acuerdo. Equivoqué la expresión: cobramos por la prestación de un servicio.

EliminarEn ocasiones, al verse atacado, uno contesta desde "el pronto" y no desde el pensamiento razonado.

Agradezco el razonamiento y tu comentario!

Buenas, soy Javier, simplemente quería decir que el pasado jueves el virus infectó dos de nuestros equipos (somos una pequeña empresa de Madrid) encriptando todos los documentos de office que tenemos. Por desgracia llevábamos casi un año sin hacer copias de seguridad (lo sé... una locura..) y la web de www.decryptolocker.com no reconocía ninguno de los archivos que mandábamos (supongo que por ser una versión más nueva). Estábamos desesperados y como último recurso decidimos pagar a los criminales los 295 euros que nos pedían, con todo el dilema ético que eso nos generaba ... el problema es que al ser el pago en bitcoins, necesitábamos un mínimo de 3 días laborables para pasar de euros a bitcoins, momento en el cual ya el dinero que teníamos que pagar era de 595 euros.. y obviamente, sabiendo que son criminales, nadie nos aseguraba que realmente fuese a funcionar. Por fortuna, encontré el mensaje de este foro y decidí llamar a José Antonio (yo soy Ingeniero Informático y la verdad que desconfiaba totalmente de lo que dice.. pues en ningún foro internacional he visto que hayan encontrado la solución). Esto fue ya el viernes 1 de mayo, día del trabajador (en teoría es fiesta en todos los sitios). Afortunadamente José Antonio estaba trabajando, con lo que me cogió el teléfono y en todo momento me explicó en qué se basaba el proceso y la forma de solucionarlo. A las 6 horas ya había desencriptado los archivos que le pasé, y al día siguiente ya tenía su herramienta para desencriptar todos los archivos. La verdad es que no salgo de mi asombro porque por lo que pone en todos los sitios no se puede desencriptar si no es por fuerza bruta en muchíiiisimo tiempo. Lo que dice la persona Anónima de que es un estafador es completamente absurdo.. básicamente porque se ve claramente que trabaja para una empresa de Servicios Informáticos en Barcelona y porque hay un número de teléfono en el que te atienden, vamos,que quien tenga cualquier duda que le llame y ya veréis como es 100% de confianza. Si tenéis cualquier duda no tengo ningún problema en contestaros y ampliaros la información.

ResponderEliminarMuchas gracias

EliminarJose Antonio como puedo contar con tu ayuda? muchas gracias

EliminarJose antonio como puedo contar con tu ayuda ? Me han encriptad los documents como los pued desincreptar?

EliminarJose antonio como puedo contar con tu ayuda ? Me han encriptad los documents como los pued desincreptar?

EliminarHola Iban! Atendemos en el 933637353. Un saludo.

EliminarJose Antonio como puedo contar con tu colaboración?

ResponderEliminarHola Enric! Atendemos en el 933637353. Un saludo.

EliminarEl nuevo virus Crypt0L0cker ha side "mejorado" y ya no se pueden desencriptar los archivo en https://www.decryptcryptolocker.com/ . Es posible sacar El virus del ordenador pero los archivos seguiran estando Encriptados. En cuanto sepa mas informacion os aviso aquí.

ResponderEliminarPor favor, no borren sus archivos encriptados que seguro alguna solución tendremos.

Diego Serrano

www.diegoserrano.es

Nosotros comercializamos la herramienta desencriptadora.

EliminarEn el caso de estar interesados podéis contactarnos en el 933637353.

Un saludo!

Buenos días, me ha infectado el ordenador con este virus. De momento lo que hice fue apagar el ordenador, y parece que tengo algunos archivos encryptados, que de momento no es que me interesen mucho. He conseguido restaurar el sistema a un día antes, pero al intentar actualizar el malware me dice que no tiene acceso a las actualizaciones. ¿que puedo hacer?

ResponderEliminarTambién me gustaría saber, si el virus lo tengo ahí, que le pasaría al ordenador? puedo seguir trabajando o se me infectan más archivos.

El virus puedes eliminarlo con alguna herramienta arrancándolo en modo "prueba de fallos" y pasándola.

EliminarPero para recuperar los archivos si se necesita la clave de desencriptación.

Un saludo!

Hola, soy José Antonio yo tengo la solución para desencriptar los archivos afectados por CRYPTOLOCKER: Virus de correos.

ResponderEliminarRecupere los archivos encriptados de su ordenador, red y/o cloud

El coste de la herramienta oscila entre los 165 y los 225 euros

No cobramos nada si no conseguimos la desencriptación.

Necesitamos que nos haga llegar 2 archivos encriptados para su estudio a la siguiente dirección de correo soporte@bmatika.es: Un archivo con la extensión .doc (imprescindible) y otro archivo con la extensión .pdf. Ambos inferiores a 1 Mb.

¡El 95% de los casos los hemos resuelto en 48 horas!

Solicite información llamando al 933637353 (ATENCION PERMANENTE)

http://bmatika.es/solucion-para-cryptolocker/

Buenas Jose Antonio, Soy Dan de Perú, yo tengo un problema de infección de virus que me ha agregado una extensión a los archivos de office tanto excel y word, ejm. archivo.XLS.vdxfzci, en esta forma, lo subi a la pagina que publicas y me indica que no es un archivo infectado por decryptolocker, que puede ser entonces, alguna idea, gracias.

ResponderEliminarHola, pues de momento, que nosotros sepamos, no hay solución a no ser que decidas pagar el rescate y asumir el riesgo que eso implica.

EliminarSiento no poder ayudarte!

Un saludo

Buenos días,

ResponderEliminarSoy José Antonio, yo puedo disponer de la solución, necesito un par de archivos encriptados para su estudio, un

.doc y un .pdf o .xls, con un par de archivos, puedo localizar el código de desencriptado en un par de días, o

una semana depende de la complicación, en cuanto lo tenga, envío archivos desencriptados para que puedan

comprobarlo.

Hemos conseguido mejorar nuestro sistema de desencryptación, y eso ha dado como resultado una eficiencia en el

proceso que nos permite mejorar el precio de la desencriptación que ahora pasa a ser desde 99 euros a 165 euros,

por herramienta, cada herramienta es para una infección, independientemente de los ordenadores afectados ya que

las encriptaciones son personalizadas por cada infección, no se cobra nada si no se consigue.

Nosotros le ayudaremos en todo el proceso de desencriptado y le ofreceremos consejos o soluciones para evitar

situaciones parecidas, o como mínimo mejorar la protección pasiva que tenga en la actualidad. Todo un servicio

completo.

Podéis enviarme los ficheros comprimidos con vuestros datos de contacto a comercial@bmatika.es.

¡El 99% de los casos, los hemos resuelto en 48 horas!

Telf. de contacto 933637353

Un saludo a todos.

Otra forma de eliminar Cryptolocker o cualquier otro tipo de ransomware es haciendo una restauracion del sistema. Es muy facil de hacer y deja tu PC impecable. Un buen programa de restauracion de sistema como deep freeze o rollback rx puede hacer esto e incluso recuperar tus archivos. El ultimo por ejemplo funciona a pesar de que Windows este danado.

ResponderEliminarEstimado anónimo, con los nuevos ransom, eso no funciona, sólo en algunos casos, en los que la información no pertenece a la mísma máquina que ha sido infectada, si no que es de una máquina de red con un recurso compartido, podríamos probar de recuperar alguna información por medio de las shadow copy, pero de forma muy remota, ya que los ransom eliminan, los puntos de restauración, los backups del sistema y los Windows Volume Shadow Copy

ResponderEliminarBuenas!

ResponderEliminarSobre el ransom .OSIRIS ¿tendrían herramienta para desencriptar ese tipo de ransom?

Un saludo!